Il progetto Have I Been Pwned (HIBP) è stato creato da Troy Hunt nel 2013 con lo scopo di aggregare tutte le informazioni relative a data brech occorsi nel passato. Spieghiamoci meglio: il proposito dello sviluppatore di HIBP era quello di mettere a disposizione della community, in maniera libera ed accessibile e senza alcun costo, le informazioni relative ai dati personali vittima di violazioni in conseguenza a crimini informatici. Le grandi aziende, le istituzioni nazionali ed internazionali, gli enti pubblici e privati, oltre che università, scuole, istituzioni sanitarie e finanziare e centinaia di altri soggetti sono costantemente sotto il tiro dei criminali informatici.

Le violazioni andate a buon fine, per una lunga serie di ragioni che sarebbe troppo lungo dettagliare in questo articolo, sono state tantissime e sono attualmente in fase crescente. Nei dati violati dei soggetti target ovviamente sono presenti dati personali, ad esempio, di clienti, di collaboratori, di dipendenti, di fornitori e di altri soggetti che a vario titolo hanno condiviso i propri dati. Di conseguenza, nei vari data breach vengono raccolti in maniera massiva informazioni personali quali nomi, recapiti, numeri di telefono, email, dati finanziari e tanto altro. Questo materiale rimane di solito a disposizione di personale tecnico, di solito diffuso nelle piattaforme dedicate del dark web, in cui i dati vengono venduti o rilasciati, soprattutto se il "soggetto violato" si rifiuta di pagare un riscatto economico, ad esempio tramite cryptovalute. I dati solo quindi una "merce di scambio" per i criminali informatici, avendo un grande valore intrinseco in quanto riguardano la vita di migliaia, centinaia di migliaia o spesso milioni di utenti.

Il proposito del creatore delle piattaforma Have I Been Pwned era quello di radunare i dati e le informazioni rubate ai soggetti target per fornire agli utenti uno strumento gratuito per capire se i propri dati sono stati vittima di qualche crimine informatico tramite un semplice motore di ricerca.

Come usare la piattaforma?

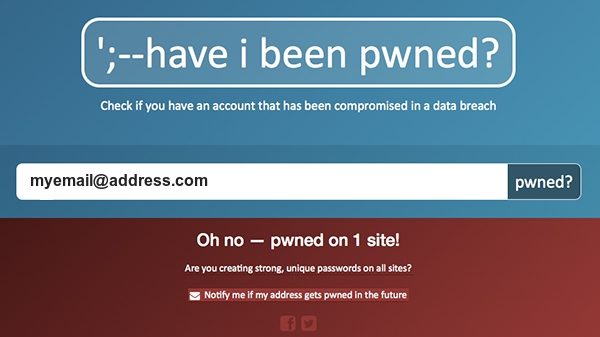

HIBP è disponibile sul sito ufficiale haveibeenpwned.com, contiene una semplice barra di ricerca in cui inserire il proprio indirizzo mail per verificare se esso è presente in una delle violazioni contenute nel database. Al momento in cui viene scritto questo articolo, maggio 2023, possiamo verificare subito (appena sotto la barra di ricerca) il numero di account violati presenti nel database, ben 12 miliardi relativi ad (almeno) 670 siti web violati. Una cifra impressionante.

Ricercando il nostro indirizzo mail otterremo due messaggi possibili: "Good news – no pwnage found!" oppure "Oh no – pwned!" nel caso in cui la nostra mail sia presente in uno dei data brech noti e presenti in HIBP oppure se la nostra mail risulti (ancora) inviolata.

Come interpretare i dati?

Qualsiasi sia la risposta adottiamo sempre l'approccio: No Panic and Keep Calm!

Se il nostro account è stato violato di solito vengono forniti anche dettagli sulla violazione di cui è stato vittima e l'anno in cui l'incidente è avvenuto. Innanzitutto la presenza del nostro account in una o più "violazioni" non significa assolutamente che qualcuno è entrato fisicamente nella nostra mail a sbirciare i fatti nostri.

Chiarito ciò è opportuno fare alcune verifiche. Innanzitutto, se la mail violata è una che fa parte del nostro uso comune, magari contenendo dati personali importanti, procediamo adottando le classiche best practices dell'uso delle mail. Procediamo al cambio password, successivamente se non lo abbiamo ancora fatto attiviamo l'autenticazione a 2fattori (2FA) se disponibile presso il nostro provider, in terzo luogo potremmo verificare sempre verso il nostro provider lo storico degli accessi nel passato, verificando IP dei login, ora, data e luogo. Se riscontriamo accessi sospetti è opportuno "disconoscere" alcuni login, disconnettere tutti i dispositivi e procedere ad un cambio password come detto. Al contrario, se il nostro account "non risulta violato" possiamo essere contenti? La risposta è no. Per una ragione molto semplice. E' sempre bene che una mail non risulti coinvolta in nessuna violazione pregressa ma c'è anche da specificare che, spesso, le violazioni vengono scoperte dopo mesi o anche anni. Di conseguenza l'inserimento in HIBP avviene con lo stesso "ritardo" fittizio, la non presenza di una nostra mail nel database HIBP non garantisce la certezza di non essere stati violati ma solo la certezza (o quasi) che nelle violazioni già note nel giorno in cui facciamo la ricerca la nostra mail non risulta presente. La differenza è sostanziale. Ciò ci da lo spunto per un breve focus sulle best practices nella "cura" delle nostre caselle mail.

Vademecum per la sicurezza

Violati o non violati, l'adozione di corrette pratiche di utilizzo delle mail ci può mettere al sicuro (o quasi) dalla stragrande maggioranza dei tentativi di violazione delle nostre caselle. Vediamo un piccolo summary:

- 1) Utilizziamo password complesse (lunghe almeno 12 caratteri), possibilmente create da un generatore di password. Adottiamo l'abitudine di cambiare le nostre password con cadenza almeno semestrale.

- 2) Non utilizziamo la stessa password per servizi di altri account, allo stesso modo non condividiamo le nostre password con altre persone, anche a noi vicine.

- 3) Attiviamo l'autenticazione a 2 fattori per le nostre caselle (2FA), utilizzando il nostro telefono per generare i codici di accesso.

- 4) Nei nostri account mail controlliamo spesso lo storico degli accessi, disconoscendo eventualmente login sospetti o inusuali (ad esempio se utilizziamo la mail tipicamente sempre da casa e/o ufficio).

- 5) Impostiamo sempre un mail alternativa o un modo alternativo di "recupero" nel caso in cui non si riuscisse più ad accedere alla nostra casella.

- 6) Manteniamo aggiornati i nostri software: sistema operativo, browser, soluzioni antivirus/malware ed il nostro client di posta (ad esempio, Thunderbird, Outlook, ecc).

Ricordiamo inoltre che la sicurezza in tema informatico dipende in grandissima parte dal comportamento degli utenti e dalla loro cultura digitale. Nello specifico, alle suddette regole possiamo aggiungere alcuni consigli soprattutto per quelle persone che utilizzano intensivamente la mail per motivi professionali. Innanzitutto è buona norma effettuare backup delle nostre caselle mail, in modo da conservarle anche in posti diversi dal datacenter del nostro provider (esistono programmi specifici per ciò, soprattutto su piattaforma Windows come MailStore). E' buona norma usare un gestore software della posta elettronica installato sul nostro PC. Questi software possiedono tanti vantaggi, innanzitutto è sconsigliato lavorare con diverse caselle aperte nelle finestre del browser, non solo per non appesantire l'hardware del nostro PC ma anche per maggiore sicurezza. Un client di posta ben configurato è più sicuro, veloce, consuma meno risorse e limita la banda internet che utilizziamo. Oltre al fatto che spesso ci libera dal problema delle pubblicità invasive, soprattutto per caselle mail offerte da provider gratuiti.

Sempre in tema di sicurezza, estendendo lo sguardo verso un orizzonte più vasto, ricordiamo anche alcune regole basilari nell'utilizzo delle mail. Prestare sempre massima attenzione allo Spam ed al Phising, cioè ai messaggi pubblicitari e non che ci propongono prodotti o ci prospettano la vittoria di premi, la necessità di accedere a qualche servizio per fornire le nostre credenziali o ci chiedono di effettuare pagamenti vari tramite i nostri dati finanziari. La sicurezza del nostro PC, tablet, smartphone, della nostra casella mail ed infine dei nostri dati personali dipende soprattutto da alcuni comportamenti basilari da seguire: evitare di cliccare sui link presenti nelle mail, di scaricare ed eseguire allegati di posta che non conosciamo (spessissimo veicolo di virus e malware) o di credere e fidarsi di messaggi che presentano mittenti a noi ignoti, spesso parte di mail "inusuali" che non ci aspettavamo, oppure scritte in un italiano (o altre lingue) sgrammaticato o senza senso. Ricordiamo sempre che uno strumento importantissimo e cruciale in ogni ambito della nostra vita, come la posta elettronica, va correttamente e consapevolmente utilizzato, potendo velocemente trasformarsi in una fonte di problemi o in qualcosa che può recare pesanti danni se utilizzato con leggerezza e approssimazione.

Qualsivoglia richiesta può essere inviata a NAOSDATA che offre servizi di consulenza, implementazione e managment specifico sulle infrastrutture ICT.

Ci auguriamo che questo articolo vi sia piaciuto e vi possa essere d'aiuto nell'utilizzo di strumenti come HaveIBeenPwned. Se apprezzate il nostro lavoro seguite i nostri profili su Facebook e LinkedIn.

Questo lavoro è offerto tramite licenza Creative Commons Attribution-NonCommercial-ShareAlike 4.0 International License.

Risorse e Link: