In questo articolo completeremo la panoramica generale sui DNS (Domain Name System) analizzando il componente principale che permette le comunicazioni intellegibili alle persone nel world wide web. Dalla nostra esperienza quotidiana sappiamo perfettamente che la ricerca e la fruizione di risorse, materiali e contenuti sul web avviene tipicamente raggiungendo un dominio prima di ogni altra cosa, ad esempio per effettuare una ricerca si digita nella barra degli indirizzi del browser un indirizzo come www.google.com oppure per consultare il nostro conto online un indirizzo del tipo www.lamiabanca.it. In realtà – cosa di cui dovremmo essere consapevoli – il web ed in generale il mondo informatico non funzionano attraverso sistemi intellegibili agli umani a prima vista, come un URL, ma attraverso codici ed indirizzi numerici. Dietro ogni portale web che noi associamo ad una stringa testuale c’è in realtà uno o più indirizzi IP numerici associati alle infrastrutture del soggetto interessato. Dall’IP del singolo server su cui è ospitato il nostro piccolo sito web personale fino a decine di server localizzati nel mondo (opportunamente configurati per area geografica) che fanno riferimento ad uno o più indirizzi IP.

Su un sistema LINUX possiamo scoprire quale indirizzo numerico è stato raggiunto dalla nostra richiesta “testuale” di un dominio ricorrendo ad esempio all’utility nslookup digitando:

$ nslookup google.com

Ed ottenendo:

root@mypc:~# nslookup google.com Server: 127.0.0.1:53 Address: 127.0.0.1:53#53 Non-authoritative answer: Name: google.com Address: 142.251.209.14

Nella parte relativa alla risposta (answer) possiamo notare l’indirizzo IP numerico a cui la nostra richiesta google.com è stata indirizzata. Nella parte subito precedente troviamo invece il nome del server ed il suo indirizzo del soggetto (nell’esempio relativo alle nostre impostazione di rete sul sistema) che si è occupato del problema in questione, cioè della “traduzione” di una stringa testuale in un indirizzo.

Il punto della questione è la “traduzione”, a chi è affidato il compito? Questo ruolo che è alla base del funzionamento di internet è offerto dai servizi DNS e dai soggetti che garantiscono la loro operatività nel tempo, in primis le grandi società dell’IT.

Pensiamo a Google e Cloudflare, ma anche OpenDNS e Quad9 e numerosi altri, ad esempio quelli molto diffusi in paesi russofoni come Yandex, oppure altri asiatici, americani ed europei. A fine pagina riporteremo una tabella con un breve summary degli indirizzi IP (v4 e v6) dei principali DNS a livello internazionale.

A questi si aggiungo i servizi dei vari operatori telefonici, spesso quelli che ci forniscono connettività a casa o nei luoghi di lavoro, che forniscono i “loro” servizi DNS introducendo funzionalità utili come il “parental control”, nel caso in cui internet sia fruito da minori o persone fragili, ma anche limiti ingiustificati come il filtraggio dei contenuti per paese o per precludere l’accesso a servizi, ad esempio, di streaming online, file sharing e così via.

A questo punto è già evidente che la scelta del DNS da utilizzare influenzerà principalmente la velocità della nostra connessione, scegliere un DNS con un tempo di risposta più basso possibile garantisce la ricezione della risposta della “traduzione” (stringa testuale / IP numerico) nel minor tempo possibile. In secondo luogo la scelta di un DNS adatto va commisurata alle nostre esigenze. Alcuni utenti, per esempio quelli con minori o persone fragili a carico, dovrebbero utilizzare DNS specifici per il filtraggio di contenuti inappropriati, violenti e similari. Viceversa un tecnico informatico o un esperto di sicurezza necessiterà per la sua attività di DNS “più aperti possibili”, tali da aver accesso almeno a livello generale a contenuti di tutti i tipi, soggetti al minor rischio possibile di filtraggio, censura e così via. L’utilizzo di DNS ad alta reputazione e, soprattutto, le configurazioni relative al nostro sistema (PC, tablet, smartphone) aprono importanti questioni di sicurezza.

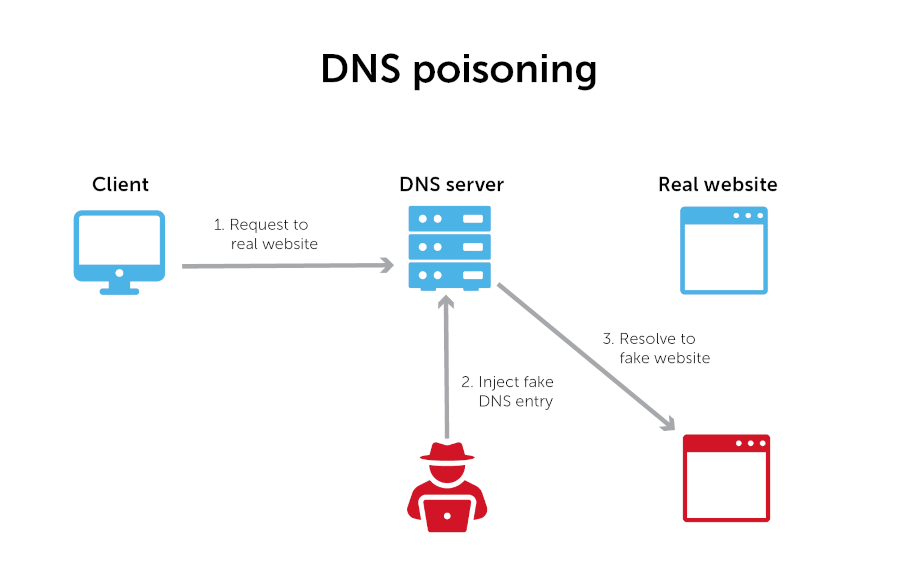

Vediamo in breve di spiegare quali sono i rischi principali derivanti dall’utilizzo di DNS sconosciuti senza nessuna precauzione. Iniziamo dal “DNS Poisoning” ben descritto in Figura 1.

Il “DNS Poisoning”, letteralmente “avvelenamento dei DNS”, è uno scenario che prevede l’intrusione nelle comunicazioni che ci riguardano di un malintenzionato in grado di intercettare il nostro traffico e manipolarlo. Questo scenario è molto semplice, supponiamo di voler raggiungere il sito della nostra banca per operare tramite conto online, la richiesta del nostro browser www.lamiabanca.it verrà tradotta da un DNS affidabile nell’indirizzo IP relativo al sito web del nostro istituto (supponiamo 99.100.99.100). In uno scenario che viene manipolato da un malintenzionato la nostra richiesta DNS viene intercettata sulla rete e viene alterata intenzionalmente con la risposta relativa ad un IP fasullo (ad esempio 20.20.20.20), a cui magari è stato associato un sito web malevolo clone di quello legittimo relativo al nostro istituto. Nel momento in cui visualizzeremo nel browser il sito della nostra banca purtroppo non visualizzeremo quello rispondente all’IP legittimo (99.100.99.100) ma quello “corrotto” (20.20.20.20), probabilmente senza accorgerci di nulla. Tramite questo sito farlocco seguiranno ovviamente altri delitti contro la nostra persona come il furto delle credenziali di accesso, dei dati finanziari e dei conseguenti possibili danni economici.

La prima difesa da parte nostra consiste in una scelta consapevole dei DNS o in alternativa nella verifica di quelli che troviamo preimpostati nei nostri sistemi, quali modem, router, PC, tablet, smartphone e così via.

Come seconda verifica di sicurezza da apportare ai nostri sistemi dovremmo optare per la cifratura del traffico verso i DNS. Analizziamo meglio la questione. Nel momento in cui la richiesta relativa ad un certo URL digitato, ad esempio, nel nostro browser raggiunge un DNS lo fa (senza le opportune configurazioni) su una connessione non cifrata. Un qualsiasi malintenzionato in grado di “sniffare” o intercettare il traffico di rete può facilmente catturare la nostra query ricevendo informazioni sensibili, cosa cerchiamo in rete, cosa ci interessa, quali siti visitiamo e così via. Questo scenario è relativo solamente all’intercettazione del traffico, senza manipolazione, utile in ogni caso alla violazione della privacy, alla profilazione delle persone, propedeutica a possibili altri scenari criminosi.

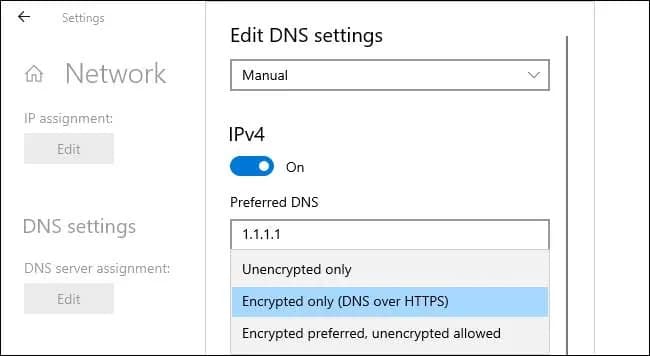

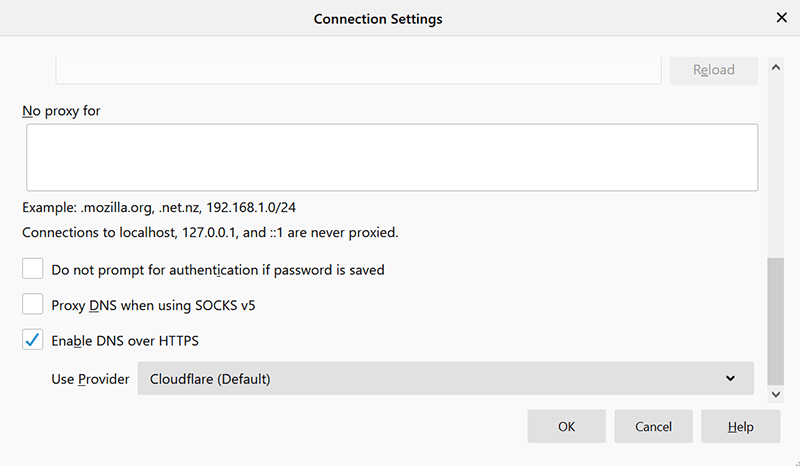

Per questi motivi è assolutamente consigliato verificare ed impostare la cifratura del traffico verso i DNS attraverso protocollo DoH (DNS over HTTPS) o DoT (DNS over TLS). La cifratura può essere impostata a livello di impostazioni di rete generali oppure a livello di browser ed anche client di posta elettronica. A titolo puramente esemplificativo alleghiamo di seguito due schermate di configurazione per connessioni di rete su Windows 10 (attivazione DoH) in Figura 2 e sul browser Firefox (attivazione DoH) in Figura 3. Analoghi settaggi sono disponibili sul browser Chrome o nei sistemi Mac. In ogni caso è molto importante impostare la cifratura delle richieste DNS dai nostri sistemi per le motivazioni suddette.

Resta sullo sfondo la riflessione conclusiva con cui ci avviciniamo alla conclusione di questo articolo: l’affidabilità intrinseca dei DNS. Anche adottando connessioni cifrate verso DNS internazionalmente riconosciuti (purtroppo) non potremmo mai essere sicuri della salvaguardia della nostra privacy e della riservatezza delle comunicazioni. Perché? Semplicemente perché ad ogni connessione ricevuta dai provider DNS contenete le nostre richieste vengono prodotti dei file di log in cui sono archiviate le nostre query (archiviate ovviamente in chiaro senza cifratura in quanto si parla del loro contenuto e non del tipo di connessione su cui hanno viaggiato). Ispezionando questi files di log è possibile ricostruire precisamente l’attività online di una persona attraverso siti e pagine visitati (interessi, ricerche, attività online, ecc). Sfortunatamente davanti a questa tematica non c’è molto da oppore, se non credere alla buonafede delle organizzazione che gestiscono i DNS che adottano (o assicurano di farlo) una policy il più possibile orientata a “no-log” o “low-log” con cui si impegnano a non salvare o ad eliminare in maniera sicura dopo pochissimo tempo i log delle richieste contenti le attività degli utenti.

Di seguito un elenco dei principali servizi DNS internazionali che godono di buona reputazione. Molti di questi sono gratuiti, altri offrono piani a pagamento con funzionalità aggiuntive. Consigliamo di consultare i siti ufficiali dei provider per opzioni specifiche quali “parental control”, blocco malware, blocco advertisment, ecc. Di seguito elenchiamo solo gli IP in formato v4, ogni indirizzo è ovviamente disponibile anche in formato v6 per relative configurazioni:

| Provider | DNS primario | DNS secondario |

|---|---|---|

| Cloudflare | 1.1.1.1 | 1.0.0.1 |

| 8.8.8.8 | 8.8.4.4 | |

| Quad9 | 9.9.9.9 | 149.112.112.112 |

| OpenDNS | 208.67.222.222 | 208.67.222.220 |

| CleanBrowsing | 185.228.168.9 | 185.228.169.9 |

| Alternate DNS | 76.76.19.19 | 76.223.122.150 |

In conclusione, in particolare ai i tecnici e agli esperti di sicurezza segnaliamo due progetti che potrebbero risultare interessanti e meritevoli di un approfondimento, OpenNIC (https://www.opennic.org/) non legato a nessun player ICT e UncensoredDNS (https://blog.uncensoreddns.org/) libero da ogni controllo, filtraggio o censura preventiva dei contenuti.

Per informazioni più dettagliate e specifiche, in particolare in ambito aziendale relativamente a reti e sistemi orientate all'efficienza ed alla sicurezza delle comunicazioni vi invitiamo a contrattare NAOSDATA.

Qualsivoglia richiesta può essere inviata a NAOSDATA che offre servizi di consulenza, implementazione e managment specifico sulle infrastrutture ICT.

Ci auguriamo che questo articolo vi sia piaciuto e vi possa essere d'aiuto nell'orientarvi nel mondo DNS. Se apprezzate il nostro lavoro seguite i nostri profili su Facebook e LinkedIn.

Questo lavoro è offerto tramite licenza Creative Commons Attribution-NonCommercial-ShareAlike 4.0 International License.

Risorse e Link:

- • https://learn.microsoft.com/it-it/windows-server/networking/dns/doh-client-support

- • https://support.mozilla.org/it/kb/configurare-livelli-protezione-dns-su-https-firefox

- • https://support.google.com/chrome/a/answer/2657289?hl=it#zippy=%2Cdns-over-https"%2Cdns-over-https-con-identificatori%2Cdns-over-https