In questo articolo tratteremo un breve approfondimento sugli strumenti utili e necessari per effettuare audit di sistemi ICT. Gli audit, la continua fase di test e verifica di configurazioni e settaggi, la costante ricerca di vulnerabilità e criticità nei sistemi, sia a livello software che hardware, rappresentano oggi task assolutamente cruciali per mantenere operativi e performanti i sistemi gestiti. Passiamo subito ad una breve review di uno strumento utilissimo in ambito UNIX/LINUX.

Lynis: Auditing, system hardening, compliance testing

Lynis è un tool opensource sviluppato da CISOfy finalizzato all'auditing di sistemi UNIX/LINUX al fine di individuare misconfigurations e potenziali vulnerabilità dei sistemi. Il tool si compone di centinaia di test automatizzati che vengono effettuati durante gli audit. Il tool è estremamente smart in quanto in maniera completamente automatizzata performa una lunghissima serie di test sulle componenti software del sistema, adattandosi in maniera automatica al contesto in cui agisce. Questo tool è uno strumento assolutamente consigliato a sistemisti ed esperti di sicurezza, in grado di effettuare in pochi secondi un checkup completo del sistema al fine di procedere con un hardening generale nonché con la correzione di eventuali misconfigurations.

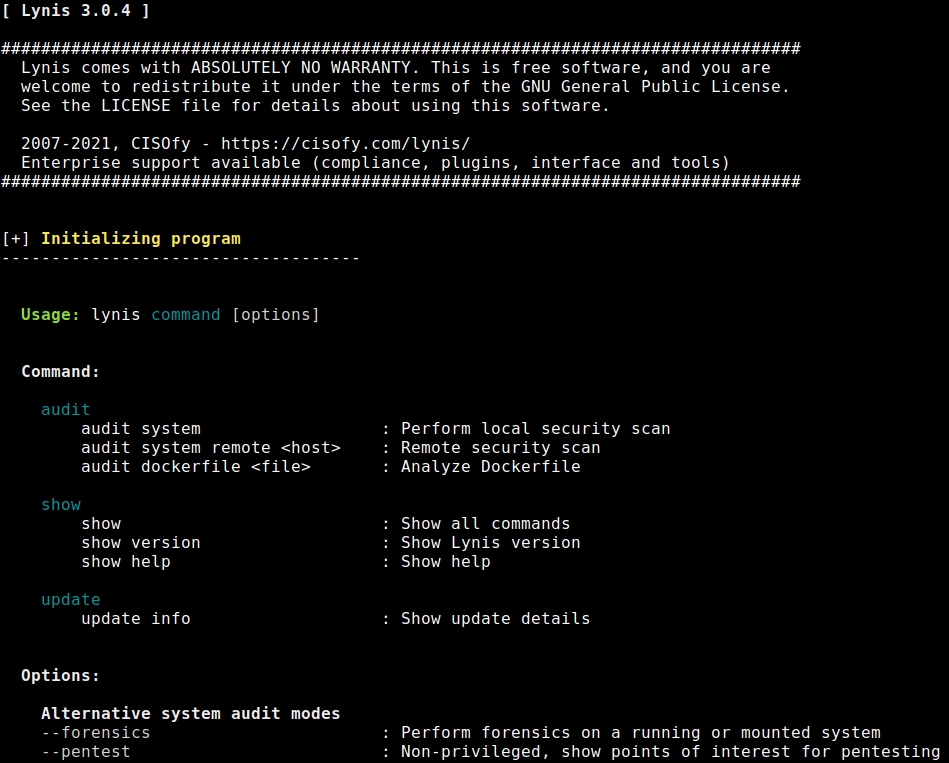

Il tool agisce da riga di comando, una volta lanciato andrà a verificare numerosissime configurazioni del sistema. A titolo di esempio, dalle configurazioni del kernel ai settaggi SSH, dagli configurazione relative agli utenti e alle password, dalla presenza di servizi critici alla mancanza di moduli di sicurezza e/o altro software utile. Al termine di ogni audit viene fornito un elenco dettagliato di ogni criticità emersa, fornendo, al contempo, link esterni utili alla risoluzione degli stessi. CISOfy ha infatti costruito nel tempo un vero e proprio database relativo alle criticità più comuni e diffuse, a cui lo specialista può riferirsi per la risoluzione della problematica o per trarne utili indicazioni tecniche. In Figura 1 la schermata intro di Lynis versione.

Riportiamo di seguito dal sito ufficiale, a titolo indicativo, lo schema generale diviso nei principali step effettuati durante la scansione dei sistemi:

- 1) Initialization

- 2) Perform basic checks, such as file ownership

- 3) Determine operating system and tools

- 4) Search for available software components

- 5) Check latest Lynis version

- 6) Run enabled plugins

- 7) Run security tests per category

- 8) Perform execution of your custom tests (optional)

- 9) Report status of security scan

Come vediamo, Lynis possiede anche ampi margini di personalizzazione in quanto le sue funzionalità possono essere estese con plugin aggiuntivi o anche con eventuali script sviluppati da noi stessi, facilmente integrabili nel tool.

Ricordiamo infine che Lynis produce in output al termine di ogni audit dettagliati files di log, contenenti sia dettagli tecnici sia i warning e i suggerimenti emersi dalla scansione. Lynis è un tool gratuito opensource, tuttavia il produttore offre anche una versione Saas a pagamento dotata di funzionalità premium.

Installazione ed esecuzione

L'istallazione di Lynis è semplicissima, il metodo consigliato consiste nel clonare il repo GitHub. In alternativa si può scaricare l'archivio del programma dal sito del produttore da qui. Per l'installazione da GitHub diamo il seguente comando

$ git clone https://github.com/CISOfy/lynis

Per lanciarlo invece dobbiamo eseguire:

$ cd lynis

$ ./lynis audit system

Per l'esecuzione di una scansione privilegiata avremo bisogno dei privilegi di root.

In caso di bisogno ricordiamo che tutte le opzioni del programma possono essere visualizzate con un classico ./lynis --help e/o ./lynis show options per la lista completa dei parametri.

Lynis è un tool estremamente flessibile ed in continuo sviluppo, bisogna ricordare ad esempio che sono disponibili diverse modalità di scan (Forensic, Pentest, ecc), oltre alla possibilità di ricercare altre possibili criticità ad esempio nei container Docker.

La documentazione ufficiale del progetto è disponibile qui.

Qualsivoglia richiesta può essere inviata a NAOSDATA che offre servizi di consulenza, implementazione e managment specifico sulle infrastrutture ICT.

Ci auguriamo che questo articolo vi sia piaciuto e vi possa essere d'aiuto nell'utilizzo di un tool estremamente smart come Lynis. Se apprezzate il nostro lavoro seguite i nostri profili su Facebook e LinkedIn.

Questo lavoro è offerto tramite licenza Creative Commons Attribution-NonCommercial-ShareAlike 4.0 International License.

Risorse e Link: